Balanceo de Carga.

Un balanceador de carga es un dispositivo ya sea hardware o software que se dispone conectado a un conjunto de servidores de manera que asigna y reparte las peticiones que provienen de los clientes a los distintos servidores a los que se conecta dicho dispositivo.

Estos dispositivos aplican una serie de algoritmos, como el conocido Round Robin, para repartir la carga de forma equilibrada.

La utilidad de estos dispositivos radica en poder repartir la carga y excluir aquellas conexiones de destino que se encuentren caidas en un momento determinado de manera que un cliente cuya dirección IP de su servidor DNS se encuentre caída, el balanceador de carga detectara que esa dirección IP se encuentra inactiva (el servidor no escucha las peticiones ya sea por fallo en hardware o en software del servidor) y las peticiones cuyo destino se dirigen al servidor caído se redireccionaran a otro servidor DNS que haya conectado al dispositivo encargado del balanceo de

la carga.

Este sistema también es muy útil a la hora de unificar dos o mas conexiones con salida hacia Internet en una sola. Al instalar un balanceador de carga al que se conecten varias lineas de Internet, podemos repartir la carga de salida a Internet entre las lineas, pudiendo definir que cantidad de peticiones saldrán por una linea y que cantidad por otra, dependiendo por ejemplo de su velocidad y fiabilidad.

miércoles, 25 de mayo de 2016

VIRTUALIZACIÓN.

La virtualización permite la ejecución simultanea de distintos sistemas operativos sobre una aplicación ejecutada y soportada bajo un equipo y un sistema operativo determinado. Permite realizar una abstracción de los recursos de un sistema, creando una capa entre el hardware de la maquina física y el sistema operativo de la maquina virtual.

Esta capa de software maneja, gestiona y arbitra los cuatro recursos principales de un ordenador (CPU, Memoria,Red, Almacenamiento) y así podrá repartir dinamicamente dichos recursos entre todas las maquinas virtuales que se estén ejecutando en un momento determinado. De modo que nos permite tener varios ordenadores virtuales, con distintos sistemas operativos, ejecutándose sobre el mismo ordenador físico.

El software de gestión de maquinas virtuales se distribuye por empresas como Microsoft (Virtual PC), VMWare (VMWare) u Oracle (Virtual Box).

RAID.

RAID (Redundant Array of Independent Disks), 0 conjunto redundante de discos independientes, originalmente era conocido como Redundant Array of Inexpensive Disks, (conjunto redundante de discos baratos) y hace referencia a un sistema de almacenamiento que usa múltiples discos duros entre los que distribuye 0 replica los datos. La distribución de datos en varios discos puede ser gestionada por:

Las configuraciones o niveles RAID estandar y comúnmente usados son:

RAID (Redundant Array of Independent Disks), 0 conjunto redundante de discos independientes, originalmente era conocido como Redundant Array of Inexpensive Disks, (conjunto redundante de discos baratos) y hace referencia a un sistema de almacenamiento que usa múltiples discos duros entre los que distribuye 0 replica los datos. La distribución de datos en varios discos puede ser gestionada por:

- Hardware dedicado: requiere al menos una controladora RAID especifica, ya sea como una tarjeta de expansión independiente o integrada en la placa base, que gestione la administración de los discos y efectúe los calculos de paridad (necesarios para algunos niveles RAID).

- Software: el sistema operativo gestiona los discos del conjunto a través de una controladora de disco (IDE/ATA, Serial ATA (SATA), SCSI, SAS o Fibre Channel).

- Hibridos basados en software y hardware especifico: mediante controladoras RAID hardware baratas o controladora de disco sin características RAID, pero el sistema incorpora una aplicacién de bajo nivel que permite a los usuarios construir RAID controlado por la BIOS.

Las configuraciones o niveles RAID estandar y comúnmente usados son:

- RAID o data striping: conjunto dividido, distribuye los datos equitativamente entre dos o mas discos sin informacion de paridad que proporcione redundancia, no es redundante. Se usa normalmente para incrementar el rendimiento, aunque también para crear un pequeño número de grandes discos virtuales a partir de un gran número de pequeños discos físicos.

- RAID 1 o data mirroring: conjunto en espejo. Crea una copia exacta (0 espejo) de un conjunto de datos en dos o más discos. Un conjunto RAID 1 solo puede ser tan grande como el més pequeño de sus discos. Incrementa exponencialmente la habilidad respecto a un solo disco en caso de fallo de uno de los discos. Al escribir, el conjunto se comporta como un único disco, grabando la misma información en todos sus discos constituyentes.

- RAID 5: conjunto dividido con paridad distribuida: usa división de datos a nivel de bloques distribuyendo la información de paridad entre todos los discos miembros del conjunto. Al añadir la información de paridad distribuida entre los distintos discos, en caso de fallo de alguno de ellos, seré posible recuperar su información a partir de la contenida en el resto de discos. RAID 5 ha logrado popularidad gracias a su bajo coste de redundancia. Generalmente, se implementa con soporte hardware para el cálculo de la paridad, aunque es posible realizarlo mediante opciones del sistema operativo.

Muchas controladoras permiten anidar niveles RAID, es decir, que un RAID pueda usarse como elemento básico de otro en lugar de discos físicos. Los RAID anidados se indican normalmente uniendo en un solo número los correspondientes a los niveles RAID usados, añadiendo a veces un + entre ellos.

Por ejemplo, el RAID 10 (0 RAID 1+0) consiste conceptualmente en múltiples conjuntos de nivel 1 almacenados en discos físicos con un nivel 0 encima, agrupando los anteriores niveles 1.Al anidar niveles RAID, se suele combinar un nivel RAID que proporcione redundancia con un RAID o que aumenta el rendimiento. Con estas configuraciones es preferible tener el RAID o como nivel más alto y los conjuntos redundantes debajo, porque así será necesario reconstruir menos discos cuando uno falle. Asi, el RAID 10 es preferible al RAID 0+1.

Análisis noticia Tema 8.

Virtualización, cloud y unificación del CPD, principales tendencias tecnológicas para 2011.

¿Que es el cloud computing?¿Que porcentaje y de que países principalmente están utilizándolo actualmente?.

El cloud computing consiste en la posibilidad de ofrecer servicios a través de Internet.

La computación en nube es una tecnología nueva que busca tener todos nuestros archivos e información en Internet y sin depender de poseer la capacidad suficiente para almacenar información.

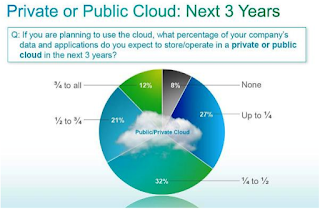

Especificando en la tendencia del cloud computing, otros datos que aporta el estudio de Cisco son que solo un 18% de los encuestados están utilizando en la actualidad la informática en la nube, aunque el 34% planea sumarse a dicha tecnología. En España la proporción es similar, con un 18% de empresas que ya lo utilizan y un 33% que planean hacerlo.

El 34% de quienes pretenden utilizar nubes públicas prevén su despliegue en un año; el 44% en los próximos dos años (46% en España); y el 21% entre dos y tres años (20% en España).

Virtualización, cloud y unificación del CPD, principales tendencias tecnológicas para 2011.

¿Que es el cloud computing?¿Que porcentaje y de que países principalmente están utilizándolo actualmente?.

El cloud computing consiste en la posibilidad de ofrecer servicios a través de Internet.

La computación en nube es una tecnología nueva que busca tener todos nuestros archivos e información en Internet y sin depender de poseer la capacidad suficiente para almacenar información.

Los mayores porcentajes están en México, Brasil y Estados Unidos.

¿Que porcentaje de servidores en producción se estima tener virtualizados en los próximos 3 años,por parte de los responsables de tecnologías de información (IT) en España?¿Cuales son las principales barreras y preocupaciones en este sentido?

En cuanto a las tendencias en virtualización, en los próximos tres años, casi la mitad de

los responsables de TI encuestados esperan haber virtualizado entre el 50 y el 100

por cien de su entorno de servidores en producción. España supera esta cifra con un

52% .

Las principales barreras para su adopción son la preocupación por la seguridad y por la estabilidad, así como la dificultad para construir procesos operativos para un entorno virtualizado y su gestión.

SOLUCIONES DE ALTA DISPONIBILIDAD.

Como vimos en el capitulo 1, alta disponibilidad se refiere a la capacidad de que aplicaciones y datos se encuentren operativos para los usuarios autorizados en todo momento, debido a su carácter critico.

Las empresas con la mas alta disponibilidad deben ser mas tolerantes a fallos, disponer de sistemas redundantes para los componentes críticos de su negocio y tener una mayor inversión en el personal, procesos y servicios para asegurar que el riesgo de inactividad en las empresas sea mínimo.

En cuanto a las soluciones adoptadas en sistemas de alta disponibilidad, la base de las mismas las estudiamos en el capitulo 2 mediante soluciones de seguridad pasiva, aunque para sistemas en los que es necesario un mayor nivel de seguridad encontramos:

Centros de procesamiento de datos de respaldo, garantizando copias de seguridad en distintas ubicaciones geográficas.

Como vimos en el capitulo 1, alta disponibilidad se refiere a la capacidad de que aplicaciones y datos se encuentren operativos para los usuarios autorizados en todo momento, debido a su carácter critico.

Las empresas con la mas alta disponibilidad deben ser mas tolerantes a fallos, disponer de sistemas redundantes para los componentes críticos de su negocio y tener una mayor inversión en el personal, procesos y servicios para asegurar que el riesgo de inactividad en las empresas sea mínimo.

En cuanto a las soluciones adoptadas en sistemas de alta disponibilidad, la base de las mismas las estudiamos en el capitulo 2 mediante soluciones de seguridad pasiva, aunque para sistemas en los que es necesario un mayor nivel de seguridad encontramos:

- Redundancia en dispositivos hardware, posibilitando en caso de fallo, la continuidad del servicio. Como ejemplos encontramos duplicados en equipos servidores, fuentes de alimentación o dispositivos de red redundantes que no permitan cortes de suministro o caídas de conectividad.

- Redundancia, distribución y fiabilidad en la gestión de la información. Se debe procurar que la información pueda ser recuperada en el momento que se necesite, esto es, evitar su pérdida o bloqueo,bien sea por ataque, mala operación accidental o situaciones fortuitas o de fuerza mayor. Las técnicas que se estudiaran son:

Centros de procesamiento de datos de respaldo, garantizando copias de seguridad en distintas ubicaciones geográficas.

- Redundancia en las comunicaciones. Hoy en día la mayoría de las grandes empresas disponen de una red de oficinas conectadas entre si por red, y los servicios requeridos de las mismas deben estar siempre operativos.Para ello las empresas poseen en ocasiones diferentes conexiones de red independientes, para en caso de fallo de alguna de las lineas, disponer de alternativas. Como caso practico estudiaremos el balanceo de carga.

- Redundancia y distribución en el procesado. Los sistemas de clustering 0 agrupamiento de sistemas servidores permiten escalar la capacidad de procesamiento.

- Independencia en la administra n y configuración de aplicaciones y servicios. Mediante la virtualizacion hoy en día podemos ofrecer de forma independiente servidores dedicados soportados bajo una misma maquina.

jueves, 19 de mayo de 2016

Tema 7.2 Proxy.

Un servidor proxy es una aplicación o sistema que gestiona las conexiones de red, sirviendo de intermediario entre las peticiones de servicios que requieren los clientes (HTTP, FTP,...), creando así una memoria caché de dichas peticiones y respuestas por parte de los servidores externos. La finalidad de este tipo de servidores es poder servir más rápidamente a sus usuarios en conexiones siguientes que hayan sido solicitadas y respondidas previamente, sin tener que acceder remotamente de nuevo a los servidores externos.

Entre las grandes ventajas de un servidor proxy se encuentra la mejora de velocidad de respuesta a peticiones, el proxy puede hacer caché, guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que contactar con el destino, y acaba más rápido.

Para evitar contenidos desactualizados, los servidores proxy actuales, se conectan con el servidor remoto para comprobar que la versión que tiene en caché sigue siendo la misma que la existente en el servidor remoto.

TIPOS, CARACTERÍSTICAS Y FUNCIONES PRINCIPALES:

Un servidor proxy es una aplicación o sistema que gestiona las conexiones de red, sirviendo de intermediario entre las peticiones de servicios que requieren los clientes (HTTP, FTP,...), creando así una memoria caché de dichas peticiones y respuestas por parte de los servidores externos. La finalidad de este tipo de servidores es poder servir más rápidamente a sus usuarios en conexiones siguientes que hayan sido solicitadas y respondidas previamente, sin tener que acceder remotamente de nuevo a los servidores externos.

Entre las grandes ventajas de un servidor proxy se encuentra la mejora de velocidad de respuesta a peticiones, el proxy puede hacer caché, guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que contactar con el destino, y acaba más rápido.

Para evitar contenidos desactualizados, los servidores proxy actuales, se conectan con el servidor remoto para comprobar que la versión que tiene en caché sigue siendo la misma que la existente en el servidor remoto.

TIPOS, CARACTERÍSTICAS Y FUNCIONES PRINCIPALES:

- Proxy caché Web: proxy para una aplicación específica, como el acceso a la web. Mantienen copias locales de los archivos más solicitados y los sirven bajo demanda, reduciendo la baja velocidad y coste en las comunicaciones con Internet. Este proxy almacena el contenido de la caché de los protocolos HTTP, HTTPS y FTP.

- Proxy NAT: integración de los servicios de traducción de direcciones de red y proxy.

- Proxy transparente: combina un servidor proxy con NAT de manera que las conexiones al puerto 80 son redirigidas hacia el puerto del sevicio proxy.

- Proxy anónimo: permiten aumentar la privacidad y el anonimato de los clientes proxy, mediante una activa eliminación de características identificativas (dirección IP del cliente, cabeceras From y Referer, ...)

- Proxy inverso: servidor proxy instalado en una red con varios servidores web, sirviendo de intermediario a las peticiones externas, suponiendo una capa de seguridad previa, gestión y distribución de carga de las distintas peticiones externas, gestión de SSL o como caché de contenidos estáticos.

- Proxy abierto: acepta peticiones desde cualquier ordenador, esté conectado o no a su red, como si fuese una petición del proxy, por lo que permite que este tipo de proxy se use como pasarela para el envío masivo de correos spam. Muchos servidores como los de IRC o correos electrónicos, deniegan el acceso a estos proxys a sus servicios, usando normalmente lista negras.

jueves, 12 de mayo de 2016

Tipos de cortafuegos.

Clasificación por la ubicación del firewall:

Clasificación por la ubicación del firewall:

- Firewalls basados en servidores: Consta de una aplicación de firewall que se instala y ejecuta en un sistema operativo de red(NOS),que normalmente ofrece otra serie de servicios como enrutamiento,proxy...

- Firewalls dedicados: Son equipos que tienen instalado una aplicación especifica de cortafuegos y por lo tanto trabajan de forma autónoma como cortafuegos.

- Firewalls integrados: Se integran en un dispositivo hardware para ofrecer funcionalidad de hardware.Switches o routers que integran funciones de cortafuegos.

- Firewalls personales: se instalan en los distintos equipos de la red de forma que los proteja individualmente de amenazas externas.Cortafuegos de windows.

Arquitecturas de cortafuegos.

- Screening router: Realiza tareas de filtrado entre la red privada y la pública

- Dual Homed-Host: Se dispone de un equipo servidor que realizara tareas de filtrado y enrutamiento mediante al menos 2 tarjetas de red,Esto permite mayor flexibilidad en la instalación y configuración de aplicaciones de seguridad.

- Screened Host: Combina un router como equipo fronterizo exterior y un servidor proxy que filtrara y permitirá añadir reglas de filtrado en las aplicaciones mas utilizadas.

- Screened-Subnet: Mediante la creación de una subred intermedia(DMZ) o Zona desmilitarizada entre la red externa y la red privada interna,permitirá tener 2 niveles de seguridad.

DMZ.

En el diseño de una red es importante determinar que equipos serán accesibles desde el exterior de nuestra red corporativa y que equipos deben ser invisibles.

Surge de esta diferenciación el concepto de DMZ.Se trata de una red local que se ubica entre la red interna de una organización y una red externa,generalmente internet.

Habitualmente una configuración DMZ es usar 2 cortafuegos,donde la DMZ se sitúa en medio y se conecta a ambos cortafuegos,uno conectado a la red interna y otro conectado a la externa(screened-subnet firewall).

Política de seguridad para la DMZ:

- El trafico de la red externa a la DMZ está autorizado y a la red interna esta prohibido.

- El trafico de la red interna a al DMZ está autorizado y a la red externa está autorizado.

Normalmente el DMZ host está separado de internet a través de un router y un cortafuegos.Es aconsejable que se abran al exterior únicamente los puertos de loas servicios que se pretende ofrecer con los servidores disponibles en la DMZ.

miércoles, 11 de mayo de 2016

Tema 7.

Analiza la noticia.

Chinos aprenden a evitar el "Gran Firewall" de internet.

- ¿Que es el gran firewall?¿Quien controla dicho firewall?

Controlado por el gobierno chino,para poder censurar el acceso a la información por parte de los ciudadanos chinos.

- ¿Que tipo de palabras y webs son censuradas?¿Por que?

Esto se realiza para que los ciudadanos chinos no tengan acceso a información sensible contraria al régimen.

- ¿Que porcentaje y cómo consiguen eludir el gran firewall?¿Mediante qué aplicaciones?

Hay una minoría de usuarios que pueden usar tecnología para evitar la censura. No más del 1% o 2%.Alrededor del 18% se han convertido en consumidores de segunda mano de la información que proviene de esos usuarios experimentados.

Software libre, de código abierto, y peer-to-peer (P2P, red de pares), como Tor.

Cortafuegos.

Un cortafuegos o firewall,es una aplicación o dispositivo diseñado para bloquear comunicaciones no autorizadas permitiendo al mismo tiempo las que si lo están. Mediante.Mediante este mecanismo podemos mantener la seguridad de alto nivel en una red o máquina.

La utilización de un cortafuegos es necesaria para proteger zonas de una red o hosts, de amenazas que provengan del exterior.

Características:

- Filtrado de paquetes de red en función de la inspeccion de direcciones de red:MAC,IP o puerto de origen y destino.

- Filtrado por aplicación: permite especificar aplicaciones y reglas especificas para cada una de ellas.

- Las distintas reglas de filtrado se aplican sobre trafico de salida o entrada de una determinada interfaz de red

- Registro o logs de filtrado de paquetes.

miércoles, 27 de abril de 2016

jueves, 21 de abril de 2016

Riesgos potenciales en los servicios de red

TCP/IP es la arquitectura de protocolos que usan los ordenadores para comunicarse en Internet. Emplean puertos de comunicaciones o numeración lógica que se asigna para identificar cada una de las conexiones de red, tanto en el origen como en el destino.

Los servicios de red más habituales tienen asignados los llamados puertos bien conocidos, por ejemplo el 80 para HTTP o web, 21 para FTP, 23 par TELNET, etc.

Los distintos sistemas y sus aplicaciones de red, ofrecen y reciben servicios a través de dichos puertos de comunicaciones. A través de un análisis exhaustivo de los puertos podemos asegurar nuestras redes. Éste análisis se puede realizar desde distintos frentes:

En una máquina local observando qué conexiones y puertos se encuentran abiertos y qué aplicaciones los controlan.

- El comando netstat permite ver el estado en tiempo real de nuestras conexiones

- El cortafuegos o firewall personales son una medida de protección frente a ataques externos.

En la administración de red para ver qué puertos y en qué estado se encuentran los de un conjunto de equipos.

- La aplicación nmap permite el escaneo de puertos, aplicaciones y sistemas operativos, en un rango de direcciones.

- Los cortafuegos y proxys perimetrales ofrecen protección mediante un filtrado de puertos y conexiones hacia y desde el exterior de una red privada.

Recomendaciones de seguridad en wlan.

Recomendaciones para mejorar la seguridad:

Recomendaciones para mejorar la seguridad:

- Asegurar el punto de acceso,por ser el punto de control de las comunicaciones,cambiar la contraseña y actualizar el firmware.

- Aumentar la seguridad,usando encriptación wep o wpa/wpa2,cambiando las claves regularmente.

- Cambiar el SSID y desactivar el broadcasting SSID. Así se deberá conocer el SSID e introducirlo manualmente.

- Administración y monitorización minuciosa :

-Desactivar el servidor DHCP y asignar manualmente las ip

-Activar el filtrado por direcciones MAC.

-Establecer el numero máximo de dispositivos que pueden conectarse.

-Analizar periódicamente los usuarios conectados.

- Desconexión AP cuando no se use.

- Actualizar el firmware del dispositivo para evitar vulnerabilidades.

Redes Inalambricas

En los últimos años han irrumpido con fuerza las comunicaciones inalambricas,sus principales ventajas son:

En los últimos años han irrumpido con fuerza las comunicaciones inalambricas,sus principales ventajas son:

- Brindan conectividad en cualquier lugar.

- Instalación simple y económica.

- Se amplían fácilmente,escalabilidad.

Riesgos y limitaciones:

- Utilizan rangos de radiofrecuencia sin costes de licencia.Estos rangos suelen ser de uso publico por lo que suelen estar saturados y las señales interfieren entre si.

- Problemas de seguridad.Cualquier equipo con tarjeta de red pude interceptar comunicaciones.

Para proteger las comunicaciones se han desarrollado técnicas para proteger las transmisiones como la encriptación y la autenticación.

A pesar del deterioro de los materiales los medios de acceso físico son los mas seguros que existen en la actualidad.

Sistemas de seguridad en wlan.

Sistemas de cifrado:

- Sistema abierto:Sin autenticacion en el control de acceso a la red

- Wep: Sistema estandar diseñado en la norma básica de redes inalambricas 802.11.Emplea para la encriptacion de los mensajes claves de 13(104bits) o 5(40bits) caracteres.Metodos de autenticación:

-Sistema abierto.El cliente no tiene que identificarse.El cliente tendrá que tener la clave wep correcta.

-Claves precompartida. Se envía la misma clave de cifrado wep para la autenticación,verificando y controlando el acceso.

- Wpa o acceso protegido a wifi:creado para corregir las deficiencias del sistema wep.Se proponen 2 soluciones según el ámbito de aplicación:

- Wpa Empresarial:La autenticación es mediante un servidor RADIUS,donde se almacenan las claves y los usuarios.

-Wpa Personal:La autenticación se realiza mediante clave precompartida.

Una de las mejoras de WPA sobre WEP es la implementación de TKIP,que cambia claves dinamicamente.

Aportando mayor nivel de seguridad es posible emplear AES,requiere hardware mas potente.

Aunque WPA es mas seguro,uno de los grandes problemas es la compatibilidad y la disponibilidad de las distintas versiones.

miércoles, 20 de abril de 2016

Sistemas de detección de intrusos (IDS)

Un sistema de detección de intrusos o IDS es una herramienta de seguridad que intenta detectar o monitorizar los eventos ocurridos en un determinado sistema informático en busca de intentos de comprometer la seguridad de dicho sistema.

Los IDS buscan patrones previamente definidos que impliquen cualquier tipo de actividad sospechosa o maliciosa sobre nuestra red o host.

Tipos IDS.

- HIDS (Host IDS): Protegen un único servidor, PC o host. Monitorizan gran cantidad de eventos, analizando actividades con una gran precisión. Recaban información del sistema como ficheros, logs, recursos, etc., para su posterior análisis en busca de posibles incidencias.

- NIDS (Net IDS): Protege un sistema basado en red. Actúan sobre una red capturando y analizando paquetes de red. Actúan mediante la utilización de un dispositivo de red configurado en modo promiscuo (analizan en tiempo real todos los paquetes que circulan por un segmento de red ).

- Fuente de recogida de datos: Pueden ser un log, dispositivo de red o el propio sistema

- Reglas y filtros sobre los datos y patrones para detectar anomalías de seguridad en el sistema

- Dispositivo generador de informes y alarmas.

Amenazas Externas e Internas.

Las amenazas de seguridad causadas por intrusos pueden originarse tanto de forma interna como externa.

Para protegernos de las posibles amenazas internas algunas propuestas son:

- Amenaza externa o de acceso remoto: Los atacantes son externos a la red privada o interna de una organización, y logran introducirse desde redes públicas. Los objetivos de los atacantes son servidores y routers accesibles desde el exterior.

- Amenaza interna o corporativa: Los atacantes acceden sin autorización o pertenecen a la red privada de la organización. De esta forma comprometen la seguridad y sobre todo la información y servicios.

Para protegernos de las posibles amenazas internas algunas propuestas son:

- Realizar un buen diseño de direccionamiento, parcelación y servicios de subredes dentro de nuestra red corporativa. Para ello se emplean distintas técnicas como subnetting, redes locales virtuales o VLAN y creación de zonas desmilitarizadas o DMZ, aislando y evitando que los usuarios puedan acceder directamente en red local.

- Políticas de administración de direccionamiento estático para servidores y routers.

- Monitorización del tráfico de red y de las asignaciones de direccionamiento dinámico y de sus tablas ARP.

- Modificación de configuración de seguridad y, en especial contraseñas por defecto de la administración de servicios.

- En redes inalámbricas emplear máximo nivel de seguridad

Tema6.Amenazas y Ataques.

Las amenazas en comunicaciones podemos dividirlas en 4 grandes grupos:

Algunas técnicas de ataque informático en redes son:

http://unaaldia.hispasec.com/2010/05/aza-raskin-ha-desvelado-un-nuevo-metodo.html

¿Qué tipo de amenaza de las anteriormente vistas supone el Tabnabbing? ¿Como funciona?

Está basado en una técnica que permite modificar el aspecto de una página cuando no tiene el "foco" de la pestaña del navegador.

Un usuario navega hacia la página del atacante, que no tiene por qué simular ningún banco o página de login. Simplemente es una página más equipada con un código JavaScript que hará el "truco". La víctima cambia de pestaña (o de programa, lo importante es que pierda el foco) y sigue con sus visitas cotidianas a otras páginas. Mientras, la web del atacante cambia por completo gracias al JavaScript: el favicon, el título, el cuerpo... todo excepto el dominio, lógicamente. La página ahora podría parecerse a (por ejemplo) la web de login de Gmail. La víctima, vuelve a la pestaña más tarde y piensa que ha caducado su sesión. Introduce su contraseña y ésta viaja hacia el atacante.

¿Qué tipo de precaución podemos tomar ante este tipo de amenaza?

No tener abiertas demasiadas ventanas del navegador, para controlar los cambios que experimenta nuestro navegador.

Las amenazas en comunicaciones podemos dividirlas en 4 grandes grupos:

- Interrupcion:servicio del sistema o datos se pierden,quedan inutilizados o no disponibles.

- Interceptación:Un elemento no autorizado consigue acceso a un determinado objeto.

- Modificación: Además de conseguir acceso, consigue modificar dicho objeto.

- Fabricación: modificación destinada a conseguir un objeto similar al atacado.

- Ataque de denegación de servicio(DoS): interrupción del servicio a los usuarios legítimos, normalmente provocando la pérdida de la conectividad de la red o sobrecarga del sistema

- Sniffing: técnica de interceptación. Consiste en rastrear monitorizando el tráfico de una red

- Man in the middle (MitM): interceptación y modificación de identidad. Un atacante supervisa una comunicación entre dos partes, falsificando las identidades de los extremos.

- Spoofing: técnica de modificación. Modifica las tablas DNS redirigiendo un nombre de dominio conocido a otra máquina distinta, falsificada y probablemente falsificada

NOTICIA.

Está basado en una técnica que permite modificar el aspecto de una página cuando no tiene el "foco" de la pestaña del navegador.

Un usuario navega hacia la página del atacante, que no tiene por qué simular ningún banco o página de login. Simplemente es una página más equipada con un código JavaScript que hará el "truco". La víctima cambia de pestaña (o de programa, lo importante es que pierda el foco) y sigue con sus visitas cotidianas a otras páginas. Mientras, la web del atacante cambia por completo gracias al JavaScript: el favicon, el título, el cuerpo... todo excepto el dominio, lógicamente. La página ahora podría parecerse a (por ejemplo) la web de login de Gmail. La víctima, vuelve a la pestaña más tarde y piensa que ha caducado su sesión. Introduce su contraseña y ésta viaja hacia el atacante.

¿Qué tipo de precaución podemos tomar ante este tipo de amenaza?

No tener abiertas demasiadas ventanas del navegador, para controlar los cambios que experimenta nuestro navegador.

VPN.

Es una tecnología de red que permite una extensión de una red local de forma segura sobre una red publica,como Internet.

Algunas aplicaciones de dicha tecnología son la posibilidad de conectar utilizando la infraestructura de internet 2 o mas sucursales de una empresa,permitir conexiones desde casa ...

Los medios para realizarla de manera segura son:

Es una tecnología de red que permite una extensión de una red local de forma segura sobre una red publica,como Internet.

Algunas aplicaciones de dicha tecnología son la posibilidad de conectar utilizando la infraestructura de internet 2 o mas sucursales de una empresa,permitir conexiones desde casa ...

Los medios para realizarla de manera segura son:

- Autenticación y autorización: se controla a usuarios y equipos

- Integridad: Uso de funciones de resumen como MD5 Y SHA.

- Confidencialidad:La información solo puede ser interpretada por los destinatarios de la misma.

- No repudio:Los mensajes deben ir firmados.

Existen tres arquitecturas de conexión VPN:

- VPN de acceso remoto.Usuarios o proveedores que se conectan a la empresa de manera remota.

- VPN punto a punto.Conecta ubicaciones remotas como una oficina,con una sede central.el Servidor VPN acepta las conexiones,mediante tunneling se encapsulara un protocolo de red sobre otro creando un túnel dentro de la red.

- VPN over LAN.Emplea la red de area local de la empresa,aislando zonas y servicios de red interna(se les puede añadir cifrado adicional mediante VPN).

El protocolo estandar que usa VPN es IPSEC pero también trabaja entre otros con :

- PPTP.Desarrollado por microsoft,disponible para plataformas windows,menor seguridad que L2TP.

- L2TP.Estandar abierto y disponible para la mayoría de plataformas.Se implementa sobre IPSec y proporciona altos niveles de seguridad

6.4 Comunicaciones seguras.

la mayoria de las comunicaciones que empleamos en la red como HTTP,FTP o SMTP/POP,no emplean cifrado.Existen protocolos que usan cifrado como SSH , a través del puerto 22.

Otras alternativas para establecer comunicaciones seguras son:

SSL Y TLS:protocolo de capa de conexión segura(SSL) y seguridad de la capa de transporte(TLS).

Se ejecutan en una capa entre los protocolos de aplicación y sobre el protocolo de transporte.

IPSEC,es un conjunto de protocolos cuya función es asegurar las comunicaciones sobre el protocolo de internet(IP) autenticando y/o cifrando cada `paquete ip en flujo de datos.Actuan en la capa 3 lo que hace que sea mas flexible ya que puede ser utilizado para proteger protocolos de la capa 4 incluyendo TSP,UDP.

la mayoria de las comunicaciones que empleamos en la red como HTTP,FTP o SMTP/POP,no emplean cifrado.Existen protocolos que usan cifrado como SSH , a través del puerto 22.

Otras alternativas para establecer comunicaciones seguras son:

SSL Y TLS:protocolo de capa de conexión segura(SSL) y seguridad de la capa de transporte(TLS).

Se ejecutan en una capa entre los protocolos de aplicación y sobre el protocolo de transporte.

IPSEC,es un conjunto de protocolos cuya función es asegurar las comunicaciones sobre el protocolo de internet(IP) autenticando y/o cifrando cada `paquete ip en flujo de datos.Actuan en la capa 3 lo que hace que sea mas flexible ya que puede ser utilizado para proteger protocolos de la capa 4 incluyendo TSP,UDP.

Tema 6. Puertos de comunicaciones más vulnerables

La Port Vulnerability Reference (PVR) es un listado de puertos de Internet (TCP y UDP) con sus riesgos asociados. La idea es que usando esta tabla podras determinar de forma rápida y fácil los diferentes ataques que puedes sufrir en caso que tengas alguno de estos puertos abiertos.

Para que sirven los puertos:

23: Telnet

135: Cuando un ordenador recibe una conexión en el puerto 135, sabe que debe dirigir el trafico hasta el epmap (Endpoint Mapper - Asignador de puntos finales) de la RPC (Remote Procedure Call - Llamada a procedimiento remoto).

443: HTTPS/SSL usado para la transferencia segura de páginas web

La Port Vulnerability Reference (PVR) es un listado de puertos de Internet (TCP y UDP) con sus riesgos asociados. La idea es que usando esta tabla podras determinar de forma rápida y fácil los diferentes ataques que puedes sufrir en caso que tengas alguno de estos puertos abiertos.

- Unix.

- Windows (9x/NT/2000)

- Ambas Plataformas

- Paréntesis:

- (Troyano) El nombre lo dice todo.

- (Prog) Programa que usa un determinado puerto..

AMENAZA

|

PUERTOS

|

||

Posiblidad de

sniffer.

|

21

|

FTP

|

TCP

|

Buffer

Overflow

Denegacion de Servicio (DoS) Ataque de Fuerza Bruta Punto de Acceso |

22

|

SSH

|

TCP

|

Buffer

Overflow

Ataque de Fuerza Bruta. Punto de Acceso |

23

|

Telnet

|

TCP

|

Buffer

Overflow

Denegacion de Servicio (DoS) Ataque de Fuerza Bruta Punto de Acceso Posibilidad de sniffer |

25

|

STMP

|

TCP

|

Buffer

Overflow

Denegacion de Servicio (DoS) Recogida de Informacion Punto de Acceso |

43

|

Ipswitch IMail 5.0 (Prog)

|

TCP

|

Denegacion de

Servicio (DoS)

|

53

|

DOMAIN

|

TCP/UDP

|

Buffer

Overflow

Denegacion de Servicio (DoS) Punto de Acceso |

69

|

Trivial FTP

|

UDP

|

Recogida de

Informacion

|

80

|

HTTP

|

TCP

|

Ataque CGI

Buffer Oveflow Denegacion de Servicio (DoS) Recogida de Informacion Punto de Acceso Posibilidad de sniffer. |

110

|

POP3

|

TCP

|

Denegacion de

Servicio (DoS)

Ataque de Fuerza Bruta Punto de Acceso Recogida de Informacion |

149

|

IMAP

|

TCP

|

Punto de

Acceso

|

8080

|

HTTP

|

TCP

|

Para que sirven los puertos:

23: Telnet

135: Cuando un ordenador recibe una conexión en el puerto 135, sabe que debe dirigir el trafico hasta el epmap (Endpoint Mapper - Asignador de puntos finales) de la RPC (Remote Procedure Call - Llamada a procedimiento remoto).

443: HTTPS/SSL usado para la transferencia segura de páginas web

Tema 6 packet sniffers.

¿Qué es un packet sniffers?

Es un analizador de paquetes, un programa de captura de las tramas de una red de computadoras.

Es algo común que, por topología de red y necesidad material, el medio de transmisión (cable coaxial, cable de par trenzado, fibra óptica, etc.) sea compartido por varias computadoras y dispositivos de red, lo que hace posible que un ordenador capture las tramas de información no destinadas a él. Para conseguir esto el analizador pone la tarjeta de red en un estado conocido como "modo promiscuo" en el cual en la capa de enlace de datos no son descartadas las tramas no destinadas a la dirección MAC de la tarjeta; de esta manera se puede capturar (sniff, "olfatear") todo el tráfico que viaja por la red.

Los analizadores de paquetes tienen diversos usos, como monitorear redes para detectar y analizar fallos, o para realizar ingeniería inversa en protocolos de red. También es habitual su uso para fines maliciosos, como robar contraseñas, interceptar correos electrónicos, espiar conversaciones de chat, etc.

|

Sniffing/registrador para LANs con switch. Soporta direcciones

activas y pasivas de varios protocolos (incluso aquellos cifrados,

comoSSH y HTTPS). También hace posible la inyección de datos en una

conexión establecida y filtrado al vuelo aun manteniendo la conexión

sincronizada gracias a su poder para establecer un Ataque

Man-in-the-middle(Spoofing).

|

Ettercap

|

|

Es una herramienta para línea de comandos cuya utilidad principal es

analizar el tráfico que circula por la red.

Permite al usuario capturar y mostrar en tiempo real los paquetes

transmitidos y recibidos por la red a la cual el ordenador está conectado

|

TCPDump

|

|

Es la versión para Windows de tcpdump (el cual funciona en Unix y

derivados de él), siendo una herramienta gratuita de gestión y control de

redes que funciona mediante línea de comandos. Permite diversas funciones

como interceptar y mostrar los paquetes, TCP/IP o de otros tipos, que son

transmitidos sobre la red a la que está conectado, o diagnosticar el estado

de la red y guardar los registros en ficheros, todo esto en función de reglas

más o menos complejas.

|

WinDump

|

|

WinSniffer es una herramienta de supervisión de paquetes y sniffing. Fue

diseñado para oler contraseñas y que supuestamente puede oler los siguientes

protocolos: FTP, POP3, HTTP, ICQ, SMTP, Telnet, IMAP y NNTP.

La aplicación sólo mostrará los paquetes relevantes que contienen los nombres de usuario y contraseñas.También dará formato a esos paquetes para que el usuario promedio puede entenderlos. Así, en lugar de mostrar una enorme URL, Win Sniffer muestra una dirección IP de origen y destino, un protocolo y un nombre de usuario, y una contraseña |

WinSniffer

|

|

Para Linux

|

Hunt

|

|

Herramienta muy sencilla de utilizar

especial-mente desarrollada para monitorizar el tráfico de red en servidores,

aunque puede utilizarse sin problemas en una red doméstica.

|

Darkstat

|

|

Sistema de detección de intrusiones

para redes inalámbricas. Kismet funciona con cualquier tarjeta inalámbrica

que soporte el modo de monitorización raw.

|

Kismet

|

|

Programa para Windows que permite detectar redes inalámbricas (WLAN).

Existe una versión para Windows CE (PDA) llamada MiniStumbler

|

Network

Stumbler

|

martes, 19 de abril de 2016

Tema 6 Seguridad en redes corporativas

A continuación se lista una serie de enlaces que permiten realizar un test de la velocidad de acceso a Internet, de modo que un resultado muy inferior al contratado podría ser una sintonía de tener ocupantes no deseados en nuestra máquina ¿Son las velocidades de subida y bajada las esperadas?

http://www.adsl4ever.com/test/

http://www.testdevelocidad.es/

Tema 4 - ejercicio propuesto 10

Entra en la web http:/www.siteadvisor.com (McAfee) y verifica distintas URL de las que tengas dudas sobre su nivel de seguridad.

La mejor herramienta antimalware.

Conocer qué herramienta se ajusta mejor a nuestras necesidades en cuanto a consumo de recursos, opciones de escaneo y cantidad de malware encontrado en test de pruebas, no es fácil.

Muchas de las empresas desarrolladoras de software antimalware, muestran estudios en sus propias web demostrando que son mejores que la competencia, estos estudios pierden validez al ser realizados por la propia empresa.

Los estudios con más validez son los que son hechos por empresas o laboratorios independientes, entre las más importantes y precisas que realizan los estudios tenemos:

AV Comparatives http://www.comparatives.org

AV-Test.org http://www.av-test.org

ICSA Labs http://www.icsalabs.com

Virus Bulletin http://www.virusbtn.com

West Coast Labs http://vestcoastlabs.org

En ocasiones las herramientas antimalware no suponen una solución a una infección, ya que detectan posibles amenazas pero no corrigen el problema. En estos casos es más efectivo un control a fondo de los procesos de arranque, los que se encuentran en ejecución y otros archivos del sistema que hagan uso por ejemplo de las conexiones de red establecidas.

miércoles, 6 de abril de 2016

PROTECCIÓN Y DESINFECCIÓN.

PROTECCIÓN Y DESINFECCIÓN.

Es muy fácil prevenir el quedarse infectado siguiendo unas recomendaciones de seguridad:

- Mantente informado en cuanto a novedades y alertas de seguridad.

- Mantén actualizado tu equipo, tanto el Sistema Operativo como cualquier aplicación que tengas instalada, sobre todo herramientas antimalware (base de datos actualizada en función del nuevo malware que se conozca).

- Copias de seguridad: Hacerlas con cierta frecuencia y guardarlas en un lugar y soporte seguro.

- Software legal:Ventajas mayor garantía y soporte.

- Contraseñas: Fuertes para dificultar la suplantación de tu usuario.

- Crear diferentes usuarios en tu sistema: Permisos mínimos necesarios (realizar acciones permitidas) y utilizar la mayor parte del tiempo usuarios limitados (no modificar la configuración del sistema ni instalar aplicaciones).

- Utilizar Herramientas de seguridad: Proteger y reparar el equipo frente a amenazas. Actualizar la base de datos malware antes de realizar cualquier análisis ya que el malware muta y se transforma constantemente.

- Analizar nuestro sistema de ficheros con varias herramientas. Ya que si una herramienta no encuentra malware no significa que no estemos infectado. Es bueno el contraste de herramientas.

- Escaneo de puertos, test de velocidad y de las conexiones de red: Realizarlos periódicamente.

- No fiarse de herramientas antimalware que pueden descargase por Internet sobre todo si son de forma gratuita o alertan que tu sistema está infectado. ya que algunas pueden estar infectadas.

CLASIFICACIÓN DEL SOFTWARE ANTIMALWARE.

Existen numerosas herramientas antimalware dependiendo el frente que desees atajar.estas herramientas suelen estar desarrolladas para entornos Windows aunque cada vez más aparecen infectados archivos alojados en servidores de archivos y correo bajo GNU/Linux.

-Antivirus: Programa informático específicamente diseñado para detectar, bloquear y eliminar códigos maliciosos. Pretende ser un escudo de defensa en tiempo real para evitar ejecuciones de archivos o accesos a web maliciosas. Existen versiones de pago y gratuitas.

Variantes actuales que podemos encontrar:

· Antivirus de escritorio: Instalado como una aplicación, permite el control antivirus en tiempo real o del sistema de archivos.

· Antivirus en línea: Aplicaciones web que permiten mediante instalación de plugins analizar nuestro sistema de archivos.

· Análisis de ficheros en línea: Comprobar si algún fichero sospechoso contiene o no algún tipo de código malicioso.

· Antivirus portable: No requiere instalación en nuestro sistema y consume una pequeña cantidad de recursos.

· Antivirus Live: Arrancable y ejecutable desde una unidad extraíble USB, CD, DVD. Permite analizar nuestro disco duro en caso de no poder arrancar nuestro sistema operativo tras quedar inutilizable.

Herramientas especificas:

· Antispyware: El spyware o programa espía: Son aplicaciones que se dedican a recopilar información del sistema en el que se encuentran instaladas para luego enviarla a través de Internet, generalmente a alguna empresa de publicidad. Herramientas de escritorio y en línea.

· Herramientas de bloque web: Informan de la peligrosidad de los sitios web que visitamos. Existen varios tipos de analizadores en función de cómo se accede al servicio: los que realizan un análisis en línea, los que se descargan como extensión/plugin de la barra del navegador y los que se instalan como una herramienta de escritorio.

Suscribirse a:

Comentarios (Atom)