Balanceo de Carga.

Un balanceador de carga es un dispositivo ya sea hardware o software que se dispone conectado a un conjunto de servidores de manera que asigna y reparte las peticiones que provienen de los clientes a los distintos servidores a los que se conecta dicho dispositivo.

Estos dispositivos aplican una serie de algoritmos, como el conocido Round Robin, para repartir la carga de forma equilibrada.

La utilidad de estos dispositivos radica en poder repartir la carga y excluir aquellas conexiones de destino que se encuentren caidas en un momento determinado de manera que un cliente cuya dirección IP de su servidor DNS se encuentre caída, el balanceador de carga detectara que esa dirección IP se encuentra inactiva (el servidor no escucha las peticiones ya sea por fallo en hardware o en software del servidor) y las peticiones cuyo destino se dirigen al servidor caído se redireccionaran a otro servidor DNS que haya conectado al dispositivo encargado del balanceo de

la carga.

Este sistema también es muy útil a la hora de unificar dos o mas conexiones con salida hacia Internet en una sola. Al instalar un balanceador de carga al que se conecten varias lineas de Internet, podemos repartir la carga de salida a Internet entre las lineas, pudiendo definir que cantidad de peticiones saldrán por una linea y que cantidad por otra, dependiendo por ejemplo de su velocidad y fiabilidad.

miércoles, 25 de mayo de 2016

VIRTUALIZACIÓN.

La virtualización permite la ejecución simultanea de distintos sistemas operativos sobre una aplicación ejecutada y soportada bajo un equipo y un sistema operativo determinado. Permite realizar una abstracción de los recursos de un sistema, creando una capa entre el hardware de la maquina física y el sistema operativo de la maquina virtual.

Esta capa de software maneja, gestiona y arbitra los cuatro recursos principales de un ordenador (CPU, Memoria,Red, Almacenamiento) y así podrá repartir dinamicamente dichos recursos entre todas las maquinas virtuales que se estén ejecutando en un momento determinado. De modo que nos permite tener varios ordenadores virtuales, con distintos sistemas operativos, ejecutándose sobre el mismo ordenador físico.

El software de gestión de maquinas virtuales se distribuye por empresas como Microsoft (Virtual PC), VMWare (VMWare) u Oracle (Virtual Box).

RAID.

RAID (Redundant Array of Independent Disks), 0 conjunto redundante de discos independientes, originalmente era conocido como Redundant Array of Inexpensive Disks, (conjunto redundante de discos baratos) y hace referencia a un sistema de almacenamiento que usa múltiples discos duros entre los que distribuye 0 replica los datos. La distribución de datos en varios discos puede ser gestionada por:

Las configuraciones o niveles RAID estandar y comúnmente usados son:

RAID (Redundant Array of Independent Disks), 0 conjunto redundante de discos independientes, originalmente era conocido como Redundant Array of Inexpensive Disks, (conjunto redundante de discos baratos) y hace referencia a un sistema de almacenamiento que usa múltiples discos duros entre los que distribuye 0 replica los datos. La distribución de datos en varios discos puede ser gestionada por:

- Hardware dedicado: requiere al menos una controladora RAID especifica, ya sea como una tarjeta de expansión independiente o integrada en la placa base, que gestione la administración de los discos y efectúe los calculos de paridad (necesarios para algunos niveles RAID).

- Software: el sistema operativo gestiona los discos del conjunto a través de una controladora de disco (IDE/ATA, Serial ATA (SATA), SCSI, SAS o Fibre Channel).

- Hibridos basados en software y hardware especifico: mediante controladoras RAID hardware baratas o controladora de disco sin características RAID, pero el sistema incorpora una aplicacién de bajo nivel que permite a los usuarios construir RAID controlado por la BIOS.

Las configuraciones o niveles RAID estandar y comúnmente usados son:

- RAID o data striping: conjunto dividido, distribuye los datos equitativamente entre dos o mas discos sin informacion de paridad que proporcione redundancia, no es redundante. Se usa normalmente para incrementar el rendimiento, aunque también para crear un pequeño número de grandes discos virtuales a partir de un gran número de pequeños discos físicos.

- RAID 1 o data mirroring: conjunto en espejo. Crea una copia exacta (0 espejo) de un conjunto de datos en dos o más discos. Un conjunto RAID 1 solo puede ser tan grande como el més pequeño de sus discos. Incrementa exponencialmente la habilidad respecto a un solo disco en caso de fallo de uno de los discos. Al escribir, el conjunto se comporta como un único disco, grabando la misma información en todos sus discos constituyentes.

- RAID 5: conjunto dividido con paridad distribuida: usa división de datos a nivel de bloques distribuyendo la información de paridad entre todos los discos miembros del conjunto. Al añadir la información de paridad distribuida entre los distintos discos, en caso de fallo de alguno de ellos, seré posible recuperar su información a partir de la contenida en el resto de discos. RAID 5 ha logrado popularidad gracias a su bajo coste de redundancia. Generalmente, se implementa con soporte hardware para el cálculo de la paridad, aunque es posible realizarlo mediante opciones del sistema operativo.

Muchas controladoras permiten anidar niveles RAID, es decir, que un RAID pueda usarse como elemento básico de otro en lugar de discos físicos. Los RAID anidados se indican normalmente uniendo en un solo número los correspondientes a los niveles RAID usados, añadiendo a veces un + entre ellos.

Por ejemplo, el RAID 10 (0 RAID 1+0) consiste conceptualmente en múltiples conjuntos de nivel 1 almacenados en discos físicos con un nivel 0 encima, agrupando los anteriores niveles 1.Al anidar niveles RAID, se suele combinar un nivel RAID que proporcione redundancia con un RAID o que aumenta el rendimiento. Con estas configuraciones es preferible tener el RAID o como nivel más alto y los conjuntos redundantes debajo, porque así será necesario reconstruir menos discos cuando uno falle. Asi, el RAID 10 es preferible al RAID 0+1.

Análisis noticia Tema 8.

Virtualización, cloud y unificación del CPD, principales tendencias tecnológicas para 2011.

¿Que es el cloud computing?¿Que porcentaje y de que países principalmente están utilizándolo actualmente?.

El cloud computing consiste en la posibilidad de ofrecer servicios a través de Internet.

La computación en nube es una tecnología nueva que busca tener todos nuestros archivos e información en Internet y sin depender de poseer la capacidad suficiente para almacenar información.

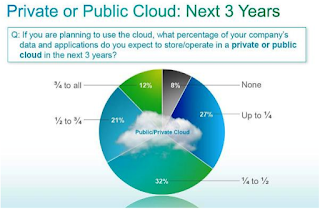

Especificando en la tendencia del cloud computing, otros datos que aporta el estudio de Cisco son que solo un 18% de los encuestados están utilizando en la actualidad la informática en la nube, aunque el 34% planea sumarse a dicha tecnología. En España la proporción es similar, con un 18% de empresas que ya lo utilizan y un 33% que planean hacerlo.

El 34% de quienes pretenden utilizar nubes públicas prevén su despliegue en un año; el 44% en los próximos dos años (46% en España); y el 21% entre dos y tres años (20% en España).

Virtualización, cloud y unificación del CPD, principales tendencias tecnológicas para 2011.

¿Que es el cloud computing?¿Que porcentaje y de que países principalmente están utilizándolo actualmente?.

El cloud computing consiste en la posibilidad de ofrecer servicios a través de Internet.

La computación en nube es una tecnología nueva que busca tener todos nuestros archivos e información en Internet y sin depender de poseer la capacidad suficiente para almacenar información.

Los mayores porcentajes están en México, Brasil y Estados Unidos.

¿Que porcentaje de servidores en producción se estima tener virtualizados en los próximos 3 años,por parte de los responsables de tecnologías de información (IT) en España?¿Cuales son las principales barreras y preocupaciones en este sentido?

En cuanto a las tendencias en virtualización, en los próximos tres años, casi la mitad de

los responsables de TI encuestados esperan haber virtualizado entre el 50 y el 100

por cien de su entorno de servidores en producción. España supera esta cifra con un

52% .

Las principales barreras para su adopción son la preocupación por la seguridad y por la estabilidad, así como la dificultad para construir procesos operativos para un entorno virtualizado y su gestión.

SOLUCIONES DE ALTA DISPONIBILIDAD.

Como vimos en el capitulo 1, alta disponibilidad se refiere a la capacidad de que aplicaciones y datos se encuentren operativos para los usuarios autorizados en todo momento, debido a su carácter critico.

Las empresas con la mas alta disponibilidad deben ser mas tolerantes a fallos, disponer de sistemas redundantes para los componentes críticos de su negocio y tener una mayor inversión en el personal, procesos y servicios para asegurar que el riesgo de inactividad en las empresas sea mínimo.

En cuanto a las soluciones adoptadas en sistemas de alta disponibilidad, la base de las mismas las estudiamos en el capitulo 2 mediante soluciones de seguridad pasiva, aunque para sistemas en los que es necesario un mayor nivel de seguridad encontramos:

Centros de procesamiento de datos de respaldo, garantizando copias de seguridad en distintas ubicaciones geográficas.

Como vimos en el capitulo 1, alta disponibilidad se refiere a la capacidad de que aplicaciones y datos se encuentren operativos para los usuarios autorizados en todo momento, debido a su carácter critico.

Las empresas con la mas alta disponibilidad deben ser mas tolerantes a fallos, disponer de sistemas redundantes para los componentes críticos de su negocio y tener una mayor inversión en el personal, procesos y servicios para asegurar que el riesgo de inactividad en las empresas sea mínimo.

En cuanto a las soluciones adoptadas en sistemas de alta disponibilidad, la base de las mismas las estudiamos en el capitulo 2 mediante soluciones de seguridad pasiva, aunque para sistemas en los que es necesario un mayor nivel de seguridad encontramos:

- Redundancia en dispositivos hardware, posibilitando en caso de fallo, la continuidad del servicio. Como ejemplos encontramos duplicados en equipos servidores, fuentes de alimentación o dispositivos de red redundantes que no permitan cortes de suministro o caídas de conectividad.

- Redundancia, distribución y fiabilidad en la gestión de la información. Se debe procurar que la información pueda ser recuperada en el momento que se necesite, esto es, evitar su pérdida o bloqueo,bien sea por ataque, mala operación accidental o situaciones fortuitas o de fuerza mayor. Las técnicas que se estudiaran son:

Centros de procesamiento de datos de respaldo, garantizando copias de seguridad en distintas ubicaciones geográficas.

- Redundancia en las comunicaciones. Hoy en día la mayoría de las grandes empresas disponen de una red de oficinas conectadas entre si por red, y los servicios requeridos de las mismas deben estar siempre operativos.Para ello las empresas poseen en ocasiones diferentes conexiones de red independientes, para en caso de fallo de alguna de las lineas, disponer de alternativas. Como caso practico estudiaremos el balanceo de carga.

- Redundancia y distribución en el procesado. Los sistemas de clustering 0 agrupamiento de sistemas servidores permiten escalar la capacidad de procesamiento.

- Independencia en la administra n y configuración de aplicaciones y servicios. Mediante la virtualizacion hoy en día podemos ofrecer de forma independiente servidores dedicados soportados bajo una misma maquina.

jueves, 19 de mayo de 2016

Tema 7.2 Proxy.

Un servidor proxy es una aplicación o sistema que gestiona las conexiones de red, sirviendo de intermediario entre las peticiones de servicios que requieren los clientes (HTTP, FTP,...), creando así una memoria caché de dichas peticiones y respuestas por parte de los servidores externos. La finalidad de este tipo de servidores es poder servir más rápidamente a sus usuarios en conexiones siguientes que hayan sido solicitadas y respondidas previamente, sin tener que acceder remotamente de nuevo a los servidores externos.

Entre las grandes ventajas de un servidor proxy se encuentra la mejora de velocidad de respuesta a peticiones, el proxy puede hacer caché, guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que contactar con el destino, y acaba más rápido.

Para evitar contenidos desactualizados, los servidores proxy actuales, se conectan con el servidor remoto para comprobar que la versión que tiene en caché sigue siendo la misma que la existente en el servidor remoto.

TIPOS, CARACTERÍSTICAS Y FUNCIONES PRINCIPALES:

Un servidor proxy es una aplicación o sistema que gestiona las conexiones de red, sirviendo de intermediario entre las peticiones de servicios que requieren los clientes (HTTP, FTP,...), creando así una memoria caché de dichas peticiones y respuestas por parte de los servidores externos. La finalidad de este tipo de servidores es poder servir más rápidamente a sus usuarios en conexiones siguientes que hayan sido solicitadas y respondidas previamente, sin tener que acceder remotamente de nuevo a los servidores externos.

Entre las grandes ventajas de un servidor proxy se encuentra la mejora de velocidad de respuesta a peticiones, el proxy puede hacer caché, guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que contactar con el destino, y acaba más rápido.

Para evitar contenidos desactualizados, los servidores proxy actuales, se conectan con el servidor remoto para comprobar que la versión que tiene en caché sigue siendo la misma que la existente en el servidor remoto.

TIPOS, CARACTERÍSTICAS Y FUNCIONES PRINCIPALES:

- Proxy caché Web: proxy para una aplicación específica, como el acceso a la web. Mantienen copias locales de los archivos más solicitados y los sirven bajo demanda, reduciendo la baja velocidad y coste en las comunicaciones con Internet. Este proxy almacena el contenido de la caché de los protocolos HTTP, HTTPS y FTP.

- Proxy NAT: integración de los servicios de traducción de direcciones de red y proxy.

- Proxy transparente: combina un servidor proxy con NAT de manera que las conexiones al puerto 80 son redirigidas hacia el puerto del sevicio proxy.

- Proxy anónimo: permiten aumentar la privacidad y el anonimato de los clientes proxy, mediante una activa eliminación de características identificativas (dirección IP del cliente, cabeceras From y Referer, ...)

- Proxy inverso: servidor proxy instalado en una red con varios servidores web, sirviendo de intermediario a las peticiones externas, suponiendo una capa de seguridad previa, gestión y distribución de carga de las distintas peticiones externas, gestión de SSL o como caché de contenidos estáticos.

- Proxy abierto: acepta peticiones desde cualquier ordenador, esté conectado o no a su red, como si fuese una petición del proxy, por lo que permite que este tipo de proxy se use como pasarela para el envío masivo de correos spam. Muchos servidores como los de IRC o correos electrónicos, deniegan el acceso a estos proxys a sus servicios, usando normalmente lista negras.

jueves, 12 de mayo de 2016

Tipos de cortafuegos.

Clasificación por la ubicación del firewall:

Clasificación por la ubicación del firewall:

- Firewalls basados en servidores: Consta de una aplicación de firewall que se instala y ejecuta en un sistema operativo de red(NOS),que normalmente ofrece otra serie de servicios como enrutamiento,proxy...

- Firewalls dedicados: Son equipos que tienen instalado una aplicación especifica de cortafuegos y por lo tanto trabajan de forma autónoma como cortafuegos.

- Firewalls integrados: Se integran en un dispositivo hardware para ofrecer funcionalidad de hardware.Switches o routers que integran funciones de cortafuegos.

- Firewalls personales: se instalan en los distintos equipos de la red de forma que los proteja individualmente de amenazas externas.Cortafuegos de windows.

Arquitecturas de cortafuegos.

- Screening router: Realiza tareas de filtrado entre la red privada y la pública

- Dual Homed-Host: Se dispone de un equipo servidor que realizara tareas de filtrado y enrutamiento mediante al menos 2 tarjetas de red,Esto permite mayor flexibilidad en la instalación y configuración de aplicaciones de seguridad.

- Screened Host: Combina un router como equipo fronterizo exterior y un servidor proxy que filtrara y permitirá añadir reglas de filtrado en las aplicaciones mas utilizadas.

- Screened-Subnet: Mediante la creación de una subred intermedia(DMZ) o Zona desmilitarizada entre la red externa y la red privada interna,permitirá tener 2 niveles de seguridad.

DMZ.

En el diseño de una red es importante determinar que equipos serán accesibles desde el exterior de nuestra red corporativa y que equipos deben ser invisibles.

Surge de esta diferenciación el concepto de DMZ.Se trata de una red local que se ubica entre la red interna de una organización y una red externa,generalmente internet.

Habitualmente una configuración DMZ es usar 2 cortafuegos,donde la DMZ se sitúa en medio y se conecta a ambos cortafuegos,uno conectado a la red interna y otro conectado a la externa(screened-subnet firewall).

Política de seguridad para la DMZ:

- El trafico de la red externa a la DMZ está autorizado y a la red interna esta prohibido.

- El trafico de la red interna a al DMZ está autorizado y a la red externa está autorizado.

Normalmente el DMZ host está separado de internet a través de un router y un cortafuegos.Es aconsejable que se abran al exterior únicamente los puertos de loas servicios que se pretende ofrecer con los servidores disponibles en la DMZ.

miércoles, 11 de mayo de 2016

Tema 7.

Analiza la noticia.

Chinos aprenden a evitar el "Gran Firewall" de internet.

- ¿Que es el gran firewall?¿Quien controla dicho firewall?

Controlado por el gobierno chino,para poder censurar el acceso a la información por parte de los ciudadanos chinos.

- ¿Que tipo de palabras y webs son censuradas?¿Por que?

Esto se realiza para que los ciudadanos chinos no tengan acceso a información sensible contraria al régimen.

- ¿Que porcentaje y cómo consiguen eludir el gran firewall?¿Mediante qué aplicaciones?

Hay una minoría de usuarios que pueden usar tecnología para evitar la censura. No más del 1% o 2%.Alrededor del 18% se han convertido en consumidores de segunda mano de la información que proviene de esos usuarios experimentados.

Software libre, de código abierto, y peer-to-peer (P2P, red de pares), como Tor.

Cortafuegos.

Un cortafuegos o firewall,es una aplicación o dispositivo diseñado para bloquear comunicaciones no autorizadas permitiendo al mismo tiempo las que si lo están. Mediante.Mediante este mecanismo podemos mantener la seguridad de alto nivel en una red o máquina.

La utilización de un cortafuegos es necesaria para proteger zonas de una red o hosts, de amenazas que provengan del exterior.

Características:

- Filtrado de paquetes de red en función de la inspeccion de direcciones de red:MAC,IP o puerto de origen y destino.

- Filtrado por aplicación: permite especificar aplicaciones y reglas especificas para cada una de ellas.

- Las distintas reglas de filtrado se aplican sobre trafico de salida o entrada de una determinada interfaz de red

- Registro o logs de filtrado de paquetes.

Suscribirse a:

Comentarios (Atom)